Настройка IPSec / IKEv2 на роутерах iRZ

IPSec туннелирование позволяет обеспечить безопасную связь и шифрование трафика между роутерами, устанавливая связность между их локальными сетями.

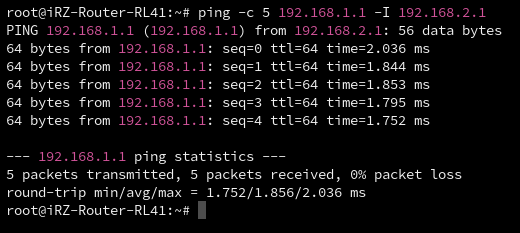

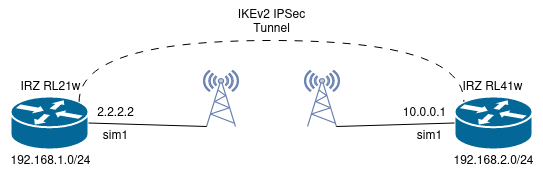

Схема сети:

В данном примере сим карты роутеров имеют внешние IP адреса — 2.2.2.2 и 3.3.3.3

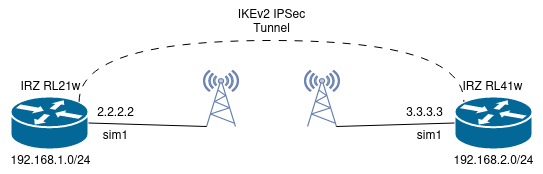

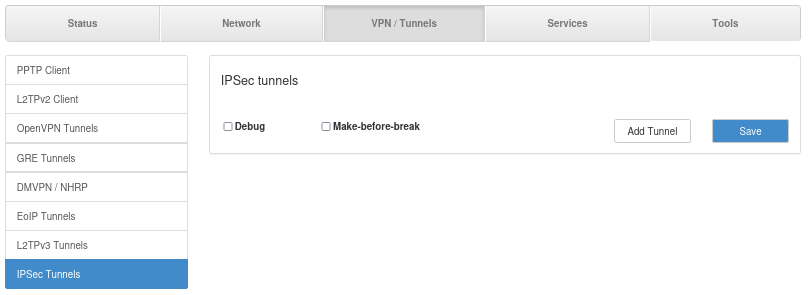

Настройка производится в разделе “IPSec Tunnels” веб интерфейса:

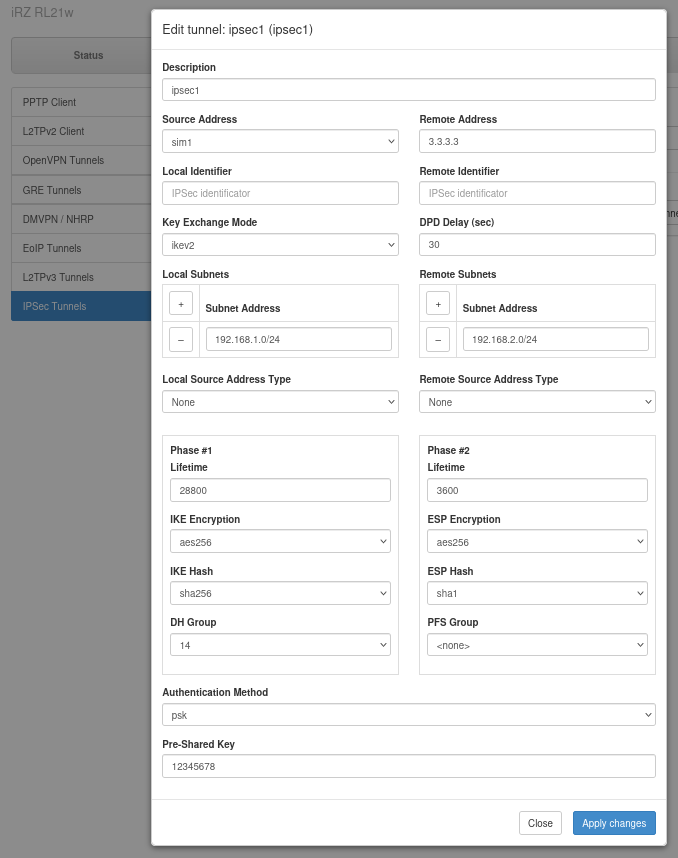

Конфигурация на стороне IRZ RL21w:

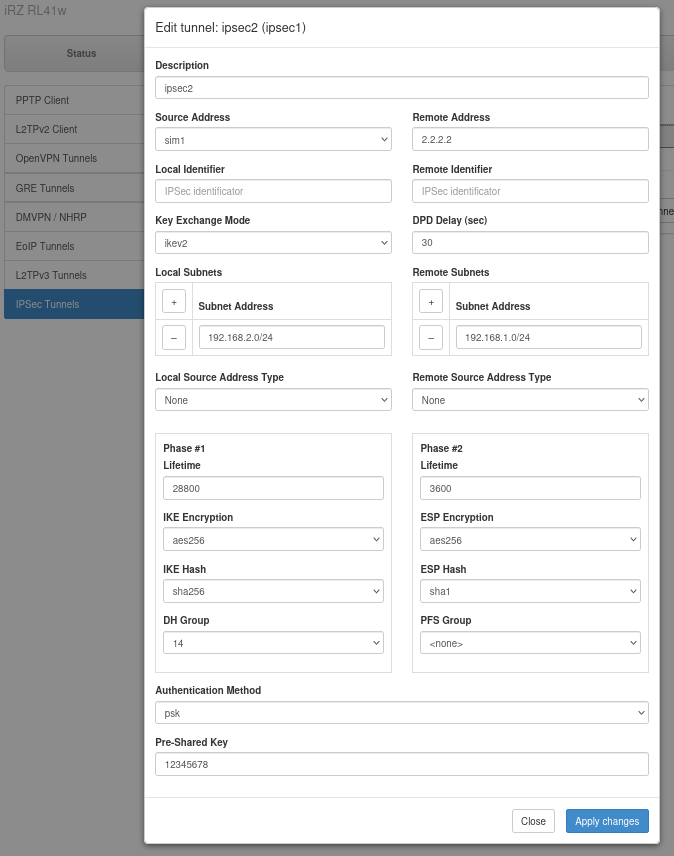

Конфигурация на стороне IRZ RL41w:

Description — произвольное название туннеля на роутере.

Source Address – интерфейс, через который будет работать туннель.

Remote Address – адрес противоположной точки туннеля.

Local Identifier – идентификатор стороны туннеля, который должен совпадать с Remote Identifier на противоположной стороне наименование, указывается пользователем).

Remote Identifier – идентификатор стороны туннеля, который должен совпадать с Local Identifier на противоположной стороне (наименование, указывается пользователем).

Local Identifier и Remote Identifier сопоставляются сторонами при установке туннельного подключения на первой фазе. В данной конфигурации допускается не заполнять данные поля и оставить пустыми.

DPD Delay — интервал, с которым будет работать механизм проверки соединения, оставим значение по умолчанию.

Local Subnets / Remote Subnets – подсети на сторонах туннеля, между которыми установится связность.

Настройки Phase #1 и Phase #2 должны быть идентичными на обеих сторонах, в примере используются настройки по умолчанию.

Authentification Method / Pre-Shared Key – аутентификация по паролю и сам пароль.

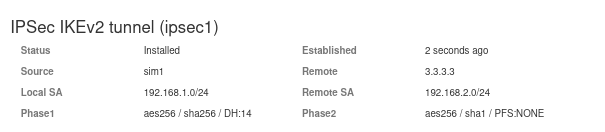

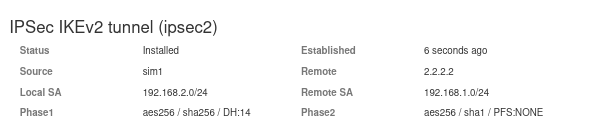

Туннельное подключение установлено:

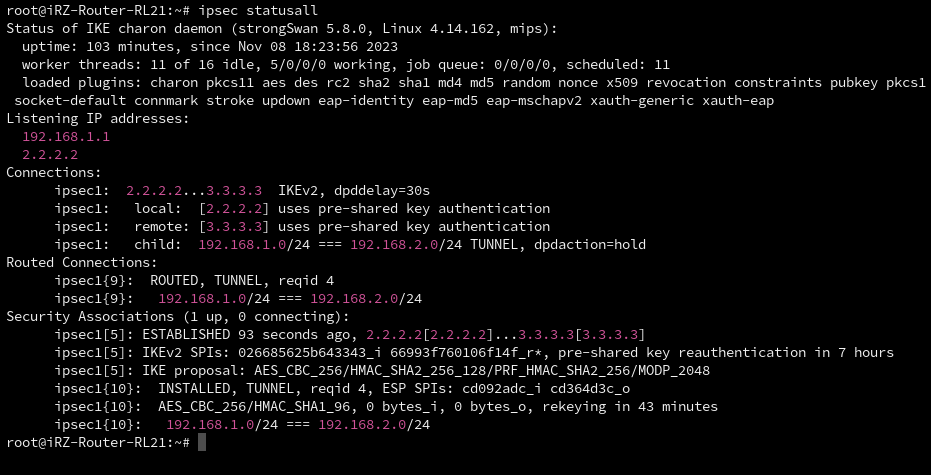

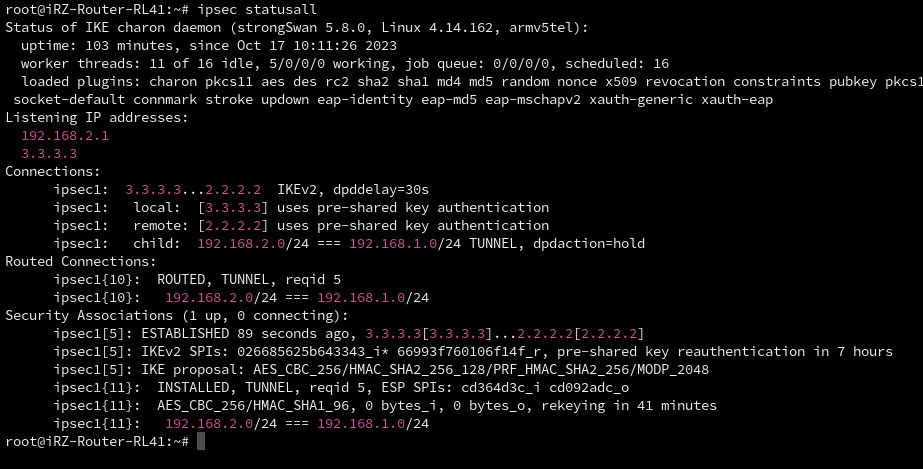

Расширенную информацию о статусе IPSec можно увидеть в консоли роутера командой: ipsec statusall

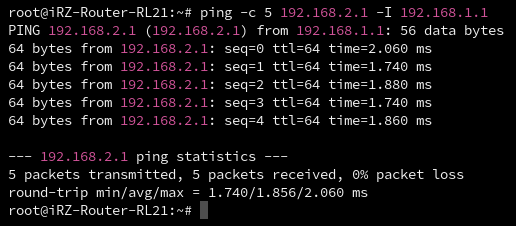

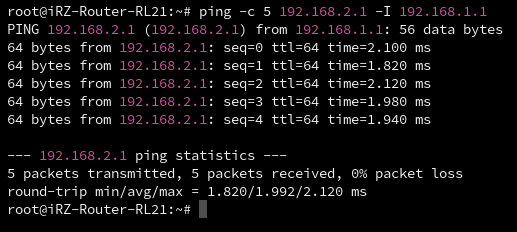

Проверим доступность локальных сетей противоположных роутеров, запустив пинг от локального интерфейса:

Следующая конфигурация позволит установить туннельное подключение IKEv2 IPSec между роутерами, если один из них не имеет внешнего IP адреса.

Схема сети:

В примере роутер RL21w имеет внешний IP адрес, а RL41w — “серый”, соответственно находится за NAT оператора.

Так же возможно подключение нескольких “клиентов” к одному “серверу” (топология “звезда”).

Роутер с внешним IP должен быть настроен в роли “сервера”.

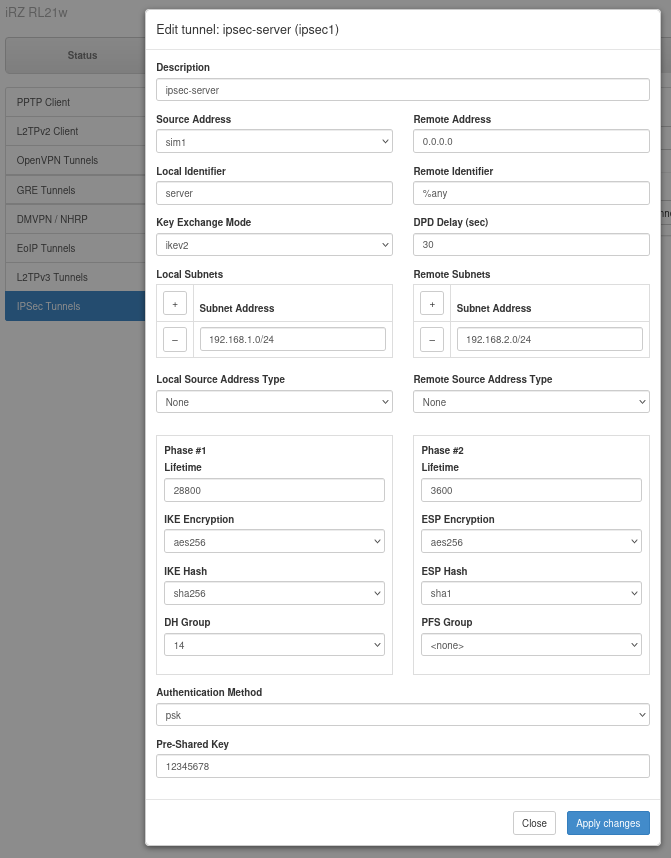

Конфигурация “сервера” на RL21w:

Source Address – интерфейс, через который будет работать туннель.

Remote Address – на “сервере” 0.0.0.0, чтобы туннель смог установиться с клиентом, не имеющим внешний IP (внешний IP которого заранее не известен). Так же возможно подключение нескольких клиентов одновременно.

Local Identifier – идентификатор стороны туннеля, его следует указать в поле Remote Identifier на стороне клиента.

Remote Identifier – для того, чтобы к серверу подключались клиенты с разными идентификаторами, следует указать %any

Local Subnets / Remote Subnets – подсети на сторонах туннеля, между которыми установится связность.

DPD Delay — интервал, с которым будет работать механизм проверки соединения, оставим значение по умолчанию.

Настройки Phase #1 и Phase #2 должны быть идентичными на обеих сторонах, в примере используются настройки по умолчанию.

Authentification Method / Pre-Shared Key – аутентификация по паролю и сам пароль.

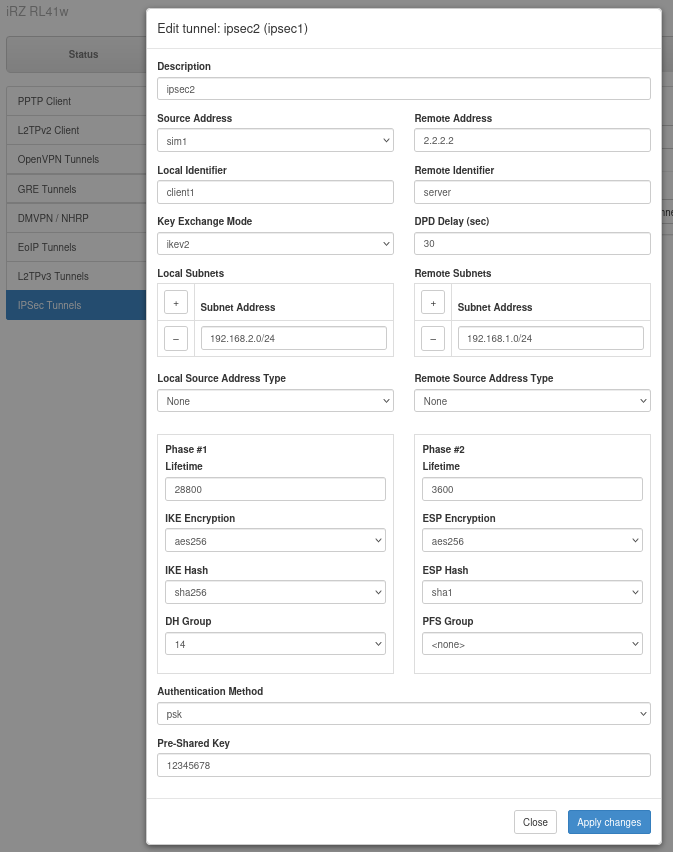

Конфигурация “клиента”:

Source Address – интерфейс, через который будет работать туннель.

Remote Address – внешний IP сервера, все остальные настройки по аналогии.

Local Identifier – идентификатор стороны туннеля. Должен быть уникальным на каждом клиенте, если их несколько.

Remote Identifier – Должен соответствовать полю Local Identifier на стороне сервера.

Local Subnets / Remote Subnets – подсети на сторонах туннеля, между которыми установится связность.

Настройки Phase #1 и Phase #2 должны быть идентичными на обеих сторонах.

Authentification Method / Pre-Shared Key – аутентификация по паролю и сам пароль.

После сохранения настроек IPSec на каждом из клиентов в консоли нужно выполнить следующую команду:

uci set ipsec.ipsec1.auto='route' && uci set ipsec.ipsec1.closeaction='restart' && uci set ipsec.ipsec1.dpdaction='restart' && uci commit && rebootЗначения команд:

ipsec.ipsec1.auto='route' - при запуске или перезапуске IPSec - запустить

ipsec.ipsec1.closeaction='restart' - если удаленная сторона неожиданно закроет туннель - перезапустить

ipsec.ipsec1.dpdaction='restart' - как использовать протокол Dead Peer Detection (DPD) для управления соединением - перезапустить

| Нажатие в разделе “IPSec Tunnels” на кнопку “Save” сбросит данную настройку, и потребуется выполнить команду в консоли заново. |

На всех клиентах надо настроить планировщик задач Services – Crontabs:

В полях Minute-Hour-Day-Month-Weekday пишем символ * (зведочка), в поле Command пишем команду:

ping <локальный IP-адрес роутера-сервера> -I <локальный IP-адрес роутера-клиента>Применительно к вышеописанной конфигурации:

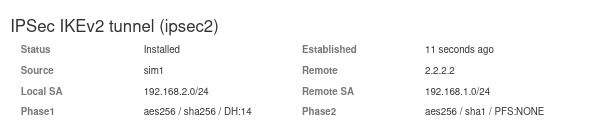

ping 192.168.2.1 -I 192.168.1.1Туннельное подключение установлено:

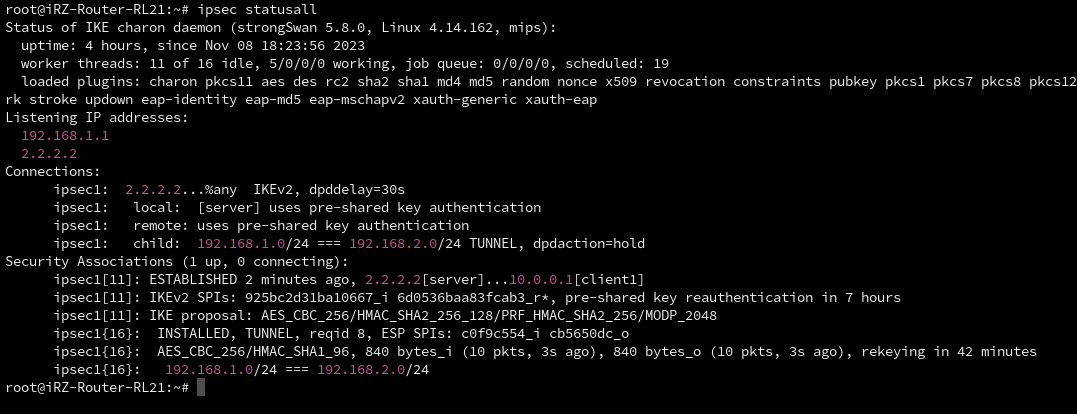

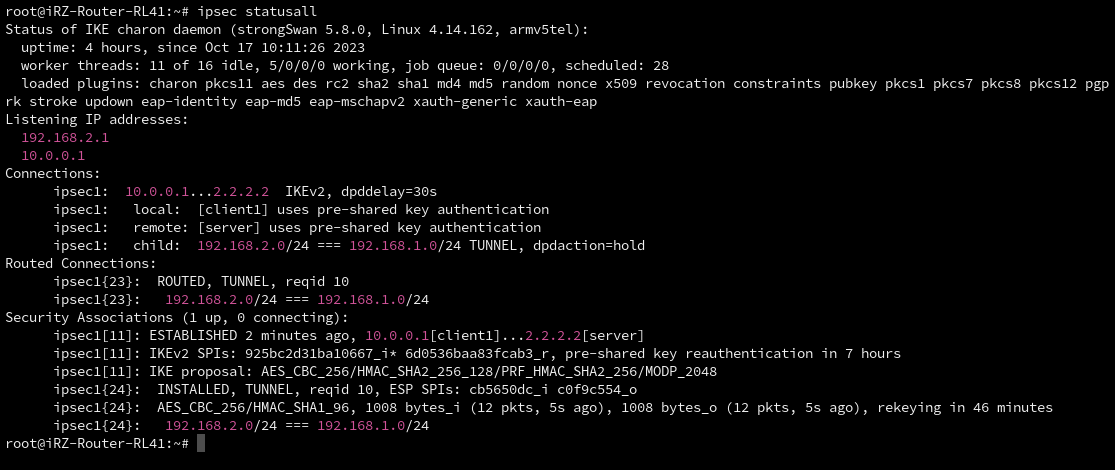

Расширенную информацию о статусе IPSec можно увидеть в консоли роутера командой:

ipsec statusall

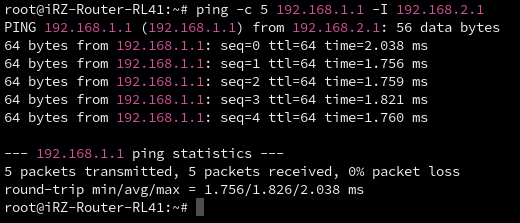

Проверим доступность локальных сетей противоположных роутеров, запустив пинг от локального интерфейса: