Настройка сервера и клиента PPTP на роутере на базе irzOS

PPTP - это сетевой протокол для создания виртуальных частных сетей (VPN), разработанный компанией Microsoft в 1990-х годах. Протокол позволяет обеспечить безопасное соединение между компьютерами, однако считается небезопасным из-за устаревшего шифрования. В связи с этим, не рекомендуется использовать данный протокол в чистом виде, вместо этого рекомендуется использовать в связке с IPSec.

Роутеры на базе irzOS поддерживают работу как в качестве PPTP сервера, так и клиента.

Роутеры на базе irzOS имеют возможность автоматической настройки IPSec для туннеля PPTP, однако взаимная совместимость гарантируется только между роутерами irzOS, настройка с другими устройствами может быть затруднена.

| Настройка iRZos может производиться как посредством Web интерфейса, так и с помощью интерфейса CLI с помощью протокола SSH и терминального клиента. Несмотря на разные способы подключения, логика настройки идентична в обоих случаях. |

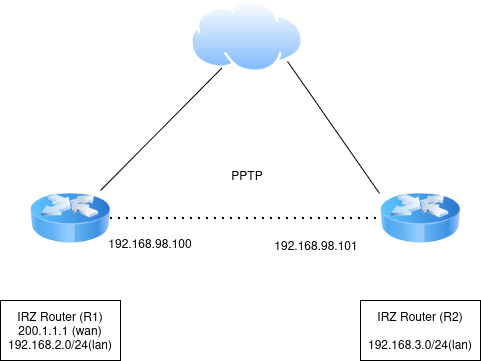

В данной схеме роутер R1 выступает в качестве сервера PPTP, имеет локальную сеть 192.168.2.0/24 и адрес WAN 200.1.1.1. Роутер R2 является клиентом, имеет локальную сеть 192.168.3.0/24.

Настройка R1 (сервер)

Первый шаг при настройке сервера - создание учетных записей клиентов, которые будут подключаться.

Для этого в разделе /service → client необходимо выбрать add и задать имя.

Далее необходимо в выпадающем списке Service выбрать сервис, для которого создается пользователь. В данном примере выбирается вариант ppttp.

Задайте пароль пользователя в поле Password. Нажмите Apply для сохранения настроек.

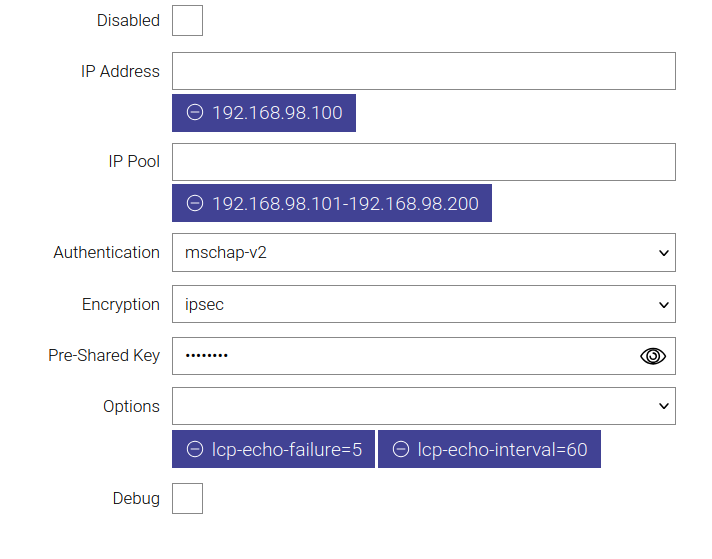

Перейдите в раздел /service → pptp-server.

Описания полей:

IP Address - IP Адрес, присваиваемый туннельному интерфейсу сервера

IP Pool - диапазон IP адресов, назначаемых клиентам PPTP сервера

Authentification - протокол аутентификации пользователей, mschap-v2 по умолчанию

Encryption - метод шифрования данных в туннеле, mppe, ipsec или none

Pre-Shared Key - общий ключ для IPSec (доступно в случае выбора ipsec в Encryption)

Options - дополнительные опции pppd

Устанавливаем параметр Encryption как ipsec, задаем ключ в поле Pre-Shared Key, остальные настройки остаются по умолчанию.

Настройка CLI:

/service pptp-server

auth mschap-v2

debug -

disabled true

encryption ipsec

ip-addr -

ip-addr 192.168.98.100

ip-pool -

ip-pool 192.168.98.101-192.168.98.200

ppp-option -

ppp-option lcp-echo-failure=5,lcp-echo-interval=60

psk password

/service pptp-server applyНастройка R2 клиента

Перейдите в раздел /tunnel → pptp и нажмите Add, задайте имя для подключения (PPTP в нашем примере).

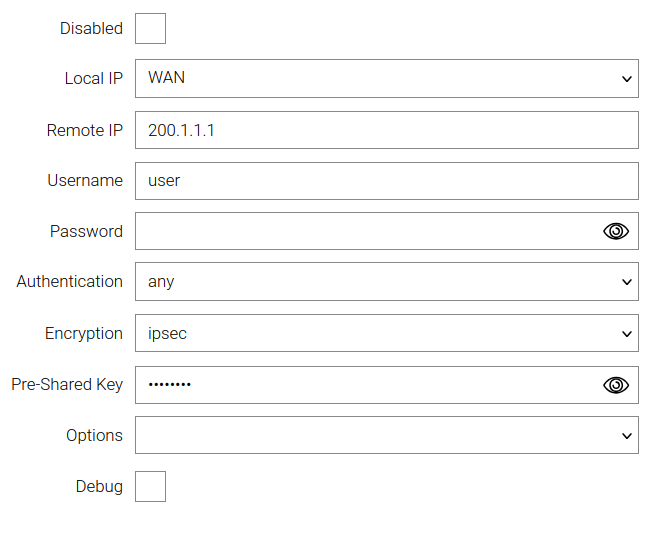

Пример настройки R2 клиента показан на рисунке ниже.

-

В качестве Local IP указываем наш интерфейс wan — WAN.

-

Remote IP указываем как 2001.1.1.

-

В примере username - user и password - заданный ему пароль.

-

Encryption указываем как ipsec и в поле Pre-Shared Key указываем общий с сервером ключ.

Настройка CLI:

/tunnel pptp add name=PPTP

auth any

debug -

disabled -

encryption ipsec

local-ip WAN

password password

ppp-option -

psk ipseckey

remote-ip 200.1.1.1

username user

/tunnel pptp applyНастройка файрволла

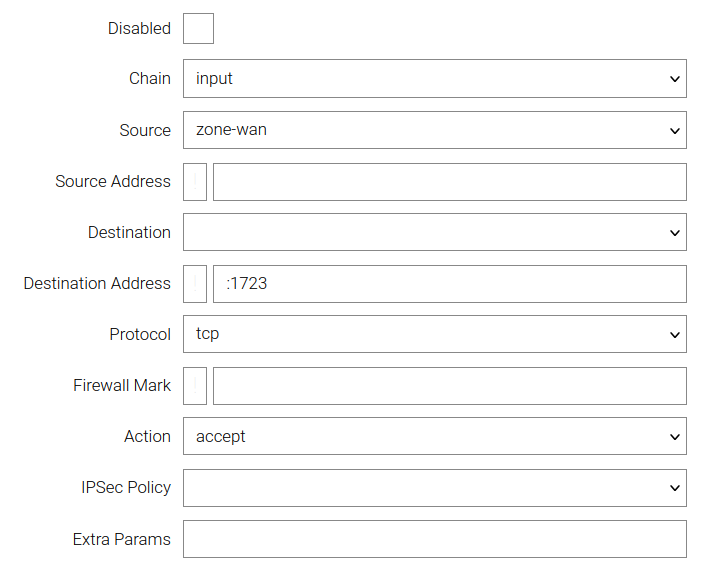

При установке в качестве Encryption параметра ipsec дополнительная настройка файрволла на роутере не требуется. Однако при использовании варианта mmp или none требуется вручную создать правило, открывающее TCP порт 1723 на роутере для PPTP сервера.

Для этого в разделе /firewall filter нажмите Add и заполнить форму следующим образом.

После настройки необходимо нажать Apply и в списке правил в /firewall filter перетащить созданное правило вверх так, чтобы оно было выше запрещающего правила.

Настройка CLI:

/firewall filter add chain=input

action accept

dst-addr :1723

protocol tcp

src zone-wan

reorder position=-1

apply

/firewall filter status

/

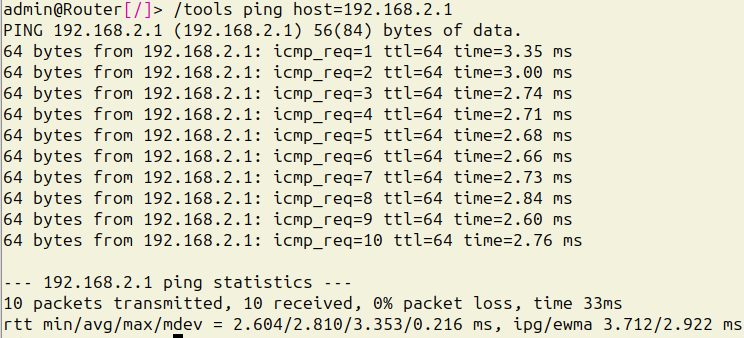

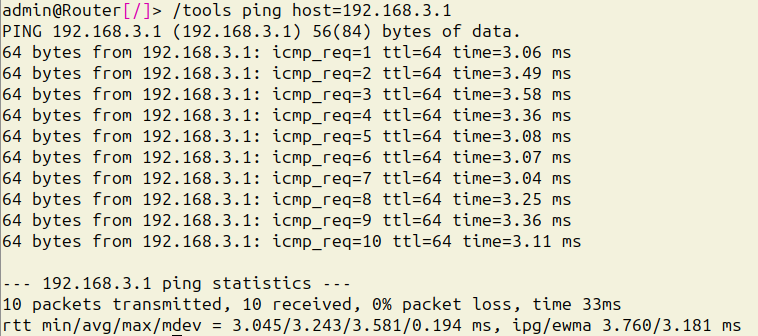

/Настройка маршрутов для доступа к локальным сетям роутеров

В разделе /ip → route → list нажать Add и добавить маршруты.

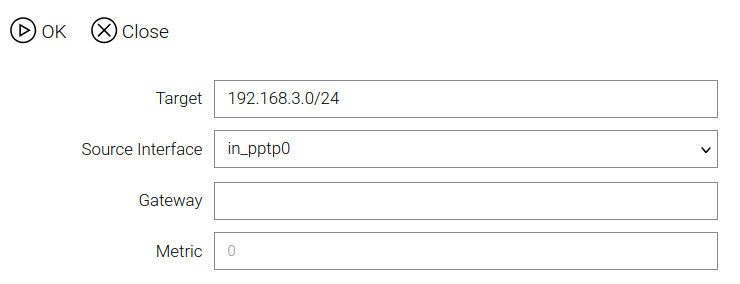

R1 (сервер)

На роутере, выступающим в роли сервера интерфейсу туннеля, автоматически присваивается имя in_pptp0.

-

В поле Target указать подсеть назначения, в данном случае это 192.168.3.0/24.

-

В поле Source Interface необходимо ВРУЧНУЮ ввести in_pptp0.

-

В поле Gateway ничего указывать не требуется.

-

После чего нажать ОК и Apply.

/ip route list add dst-addr=192.168.3.0/24 interface=in_pptp0

disabled true

metric -

src-addr -

table main

type unicast

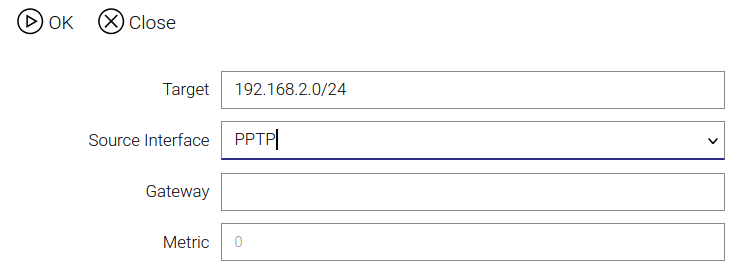

/ip route list applyR2 (клиент)

-

В поле Target указать подсеть назначения, в данном случае это 192.168.2.0/24.

-

В поле Source Interface необходимо ВЫБРАТЬ название интерфейса туннеля, в данном примере это PPTP.

-

В поле Gateway ничего указывать не требуется.

-

После чего нажать ОК и Apply.

/ip route list add dst-addr=192.168.2.0/24 interface=PPTP

disabled -

gateway -

metric -

src-addr -

table main

type unicast

/ip route list apply